Les Réseaux

Introduction aux réseaux

Un réseau informatique est un ensemble de dispositifs (ordinateurs, serveurs, imprimantes, routeurs, etc.) connectés entre eux pour échanger des données, partager des ressources (fichiers, connexions Internet, périphériques), et permettre la communication entre utilisateurs.

Les principaux objectifs d’un réseau sont :

- Le partage de ressources (fichiers, imprimantes, Internet)

- La communication rapide (messagerie, visioconférence, etc.)

- La centralisation des données et la gestion des utilisateurs

- La sécurité des échanges et des accès

Types de réseaux :

1. LAN (Local Area Network)

- Réseau local, limité à un bâtiment ou un site

- Rapide et peu coûteux

2. WAN (Wide Area Network)

- Couvre une grande zone géographique (ex : Internet)

- Interconnecte plusieurs LAN

3. MAN (Metropolitan Area Network)

- Réseau couvrant une ville ou une agglomération

- Utilisé par les opérateurs et grandes entreprises

4. WLAN (Wireless LAN)

- Réseau local sans fil (Wi-Fi)

- Pratique, mais plus vulnérable que le filaire

5. PAN (Personal Area Network)

- Réseau personnel, souvent via Bluetooth ou USB

- Ex : connexion entre un smartphone et une montre connectée

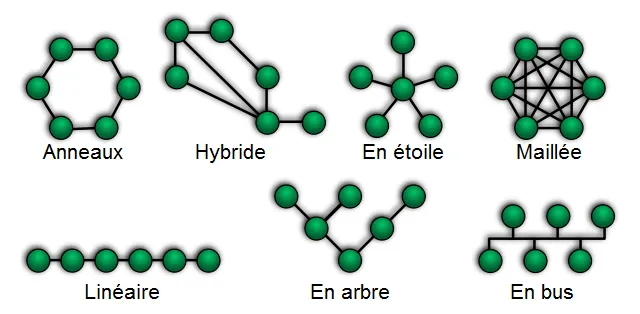

Topologies de réseau

La topologie décrit la manière dont les équipements sont interconnectés :

- Bus : tous les postes sont reliés à un câble central. Peu utilisé aujourd’hui.

- Anneau : chaque poste est connecté au suivant, formant un cercle.

- Étoile : tous les équipements sont reliés à un point central (souvent un switch).

- Maillée : chaque appareil est relié à plusieurs autres. Résilient mais coûteux.

Un réseau bien conçu facilite la communication, optimise les ressources et améliore la sécurité. Comprendre les bases est essentiel avant d’aborder les technologies plus avancées comme le routage, l’adressage IP ou la cybersécurité.

Les composants d’un réseau

Pour fonctionner, un réseau informatique repose sur différents équipements et éléments qui jouent chacun un rôle bien précis. Comprendre ces composants est essentiel pour savoir comment le réseau est structuré, comment il transmet les données, et comment on peut l’administrer ou le dépanner.

1. Les équipements actifs

🔸 Switch (Commutateur)

- Connecte plusieurs appareils dans un réseau local.

- Fonctionne principalement sur la couche 2 (liaison de données) du modèle OSI.

- Transmet les données uniquement vers l’appareil concerné (grâce aux adresses MAC).

- Peut être "manageable" pour configurer des VLANs, de la QoS, etc.

🔸 Routeur

- Connecte plusieurs réseaux entre eux (ex : relier un LAN à Internet).

- Fonctionne sur la couche 3 (réseau).

- Gère les adresses IP et le routage des paquets.

- Peut inclure des fonctions de pare-feu, de NAT, et de DHCP.

🔸 Point d’accès Wi-Fi

- Permet à des appareils sans fil de se connecter au réseau.

- Connecté à un switch ou un routeur par câble Ethernet.

- Utilise les normes Wi-Fi (802.11a/b/g/n/ac/ax).

🔸 Pare-feu (Firewall)

- Filtre les connexions entrantes et sortantes selon des règles.

- Peut être matériel (boîtier dédié) ou logiciel (sur un routeur, un serveur).

- Protège le réseau contre les intrusions et attaques.

2. Les équipements passifs

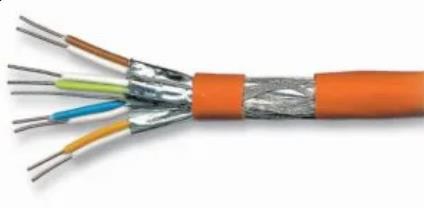

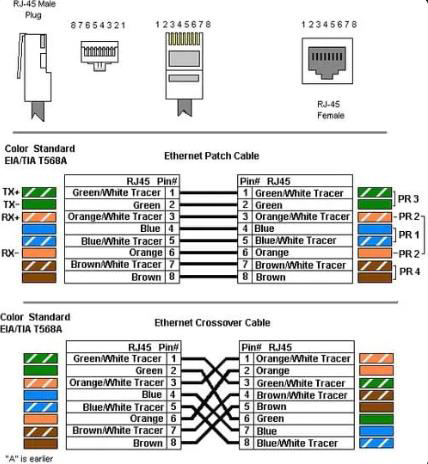

🔹 Câbles réseau

- Câble Ethernet (RJ45) : le plus courant dans les réseaux LAN. Catégories courantes : Cat5e (100 Mbps), Cat6 (10 Gbps/55m), Cat6a (10 Gbps/100m), Cat7 (10 Gbps), Cat8 (40 Gbps/30m).

- Fibre optique : utilisée pour les longues distances ou les débits très élevés.

- Câble coaxial : anciennement utilisé, aujourd’hui rare en réseau local.

🔹 Baies de brassage et panneaux de connectique

- Organisent physiquement les connexions dans les salles serveurs.

- Permettent de relier proprement les équipements au réseau via des câbles RJ45.

- SFP : Utilisé pour les connexions jusqu'à 1 Gbps

- SFP+ : Version améliorée supportant des vitesses jusqu'à 10 Gbps

- QSFP : Jusqu'à 4x1 Gbps

- QSFP+ : Jusqu'à 4x10 Gbps (40 Gbps)

- QSFP28 : Jusqu'à 4x25 Gbps (100 Gbps)

3. Les interfaces réseau

🔸 Carte réseau (NIC – Network Interface Card)

- Intégrée ou ajoutée à un poste de travail ou un serveur.

- Fournit un port Ethernet ou une interface Wi-Fi.

- Chaque carte réseau a une adresse MAC unique.

4. Les serveurs et clients

🔹 Serveur

- Fournit des services (fichiers, imprimantes, applications, DNS, DHCP, etc.) aux autres machines du réseau.

- Toujours allumé et connecté.

🔹 Client

- Machine qui utilise les services du serveur (ex : un poste utilisateur).

Un réseau performant repose sur un bon agencement de ses composants. Connaître leur rôle est indispensable pour toute configuration, dépannage ou évolution d’un système informatique.

Le modèle OSI et TCP/IP

Pour comprendre le fonctionnement d’un réseau, il est essentiel de connaître la manière dont les données circulent d’un appareil à un autre. C’est là qu’interviennent les modèles de communication OSI et TCP/IP, qui permettent de structurer et de normaliser les échanges de données.

1. Le modèle OSI (Open Systems Interconnection)

Le modèle OSI est une représentation théorique en 7 couches, chacune ayant une fonction précise dans le processus de communication réseau.

| Couche | Nom | Rôle | Matériel | Protocoles |

|---|---|---|---|---|

| 7 | Application | Interface utilisateur (accès aux services réseau) | Pare-feu, Proxy | HTTP, HTTPS, FTP, SMTP, DNS, SSH, DHCP, SNMP, Telnet |

| 6 | Présentation | Formatage, chiffrement et compression des données | Gateway | SSL/TLS, JPEG, MPEG, ASCII |

| 5 | Session | Gestion des connexions/déconnexions (dialogues) | Serveurs, PC | NetBIOS, RPC, SIP |

| 4 | Transport | Contrôle du flux, segmentation et fiabilité (TCP/UDP) | Pare-feu, Load Balancer | TCP (connecté), UDP (non-connecté), SCTP |

| 3 | Réseau | Routage et adressage logique (IP) | Routeur, L3 Switch | IP, ICMP, ARP, OSPF, BGP, IPSec |

| 2 | Liaison | Gestion des trames, détection d'erreurs (MAC) | Switch, Carte réseau | Ethernet (IEEE 802.3), PPP, VLAN, MAC, Wi-Fi (IEEE 802.11) |

| 1 | Physique | Transmission brute des bits (câbles, signaux) | Câbles, Hubs, Répéteurs | RS-232, RJ45, Fiber Channel, DSL |

Exemple de Flux :

- Vous envoyez un email (Couche 7 : SMTP).

- Données chiffrées (Couche 6 : SSL).

- Session établie (Couche 5 : SIP).

- Segments TCP créés (Couche 4 : TCP).

- Routage via IP (Couche 3 : IP).

- Encapsulation en trames (Couche 2 : Ethernet).

- Transmission électrique (Couche 1 : RJ45).

Couches 7 à 4 (Haut niveau) : Gèrent les données applicatives.

Couches 3 à 1 (Bas niveau) : Gèrent la transmission physique et logique.

Matériel :

Routeur (Couche 3) → Routage IP.

Switch (Couche 2) → Commutation MAC.

Hub (Couche 1) → Diffusion brute (obsolète).

2. Le modèle TCP/IP

Le modèle TCP/IP est plus simple, utilisé en pratique sur Internet et les réseaux locaux. Il se compose de 4 couches, regroupant celles de l’OSI :

| TCP/IP | OSI |

|---|---|

| Application | Application, Présentation, Session |

| Transport | Transport |

| Internet | Réseau |

| Accès réseau | Liaison + Physique |

Le modèle OSI est une base incontournable pour comprendre les mécanismes de communication dans un réseau. Le modèle TCP/IP, quant à lui, permet de relier cette théorie à la réalité du terrain. Ensemble, ils forment la colonne vertébrale de la compréhension réseau.

L'adressage IP

L’adressage IP est la base de tout réseau informatique. Chaque appareil connecté à un réseau a besoin d’une adresse IP pour communiquer avec les autres. C’est un identifiant unique.

1. Qu’est-ce qu’une adresse IP ?

Une adresse IP (Internet Protocol) est une suite de chiffres qui identifie un équipement sur un réseau.

Deux versions sont utilisées :

- IPv4 (la plus courante) : format en 4 nombres (ex : 192.168.1.10)

- IPv6 (plus récent, en déploiement) : format hexadécimal (ex : 2001:0db8::1)

2. Structure d’une adresse IPv4

Une adresse IPv4 est composée de 32 bits, répartis en 4 octets (8 bits chacun), séparés par des points.

Exemple : 192.168.0.1

Chaque octet varie de 0 à 255.

Une adresse IP est divisée en :

- Partie réseau : identifie le réseau

- Partie hôte : identifie l'appareil sur ce réseau

La séparation entre les deux dépend du masque de sous-réseau.

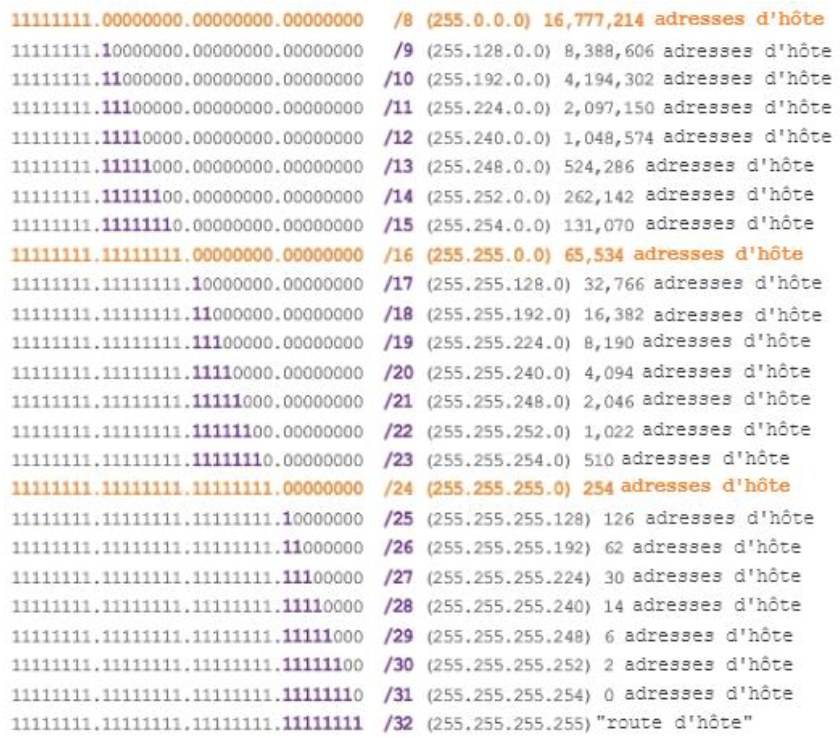

3. Le masque de sous-réseau

Il permet de savoir quelle partie de l’adresse IP correspond au réseau, et quelle partie à l’hôte.

Exemple :

Adresse IP : 192.168.1.10

Masque : 255.255.255.0 → 24 bits réseau (/24)

Cela signifie :

- 192.168.1 est la partie réseau

- .10 est l’hôte

4. Les classes d’adresses IPv4

À l’origine, les adresses IP étaient réparties en classes :

| Classe | Début | Plage réseau | Masque par défaut | Usage |

|---|---|---|---|---|

| A | 1.0.0.0 | 1.0.0.0 – 126.255.255.255 | 255.0.0.0 (/8) | Très grands réseaux |

| B | 128.0.0.0 | 128.0.0.0 – 191.255.255.255 | 255.255.0.0 (/16) | Réseaux moyens |

| C | 192.0.0.0 | 192.0.0.0 – 223.255.255.255 | 255.255.255.0 (/24) | Petits réseaux |

Remarque : Aujourd’hui, on utilise plutôt la CIDR (notation avec /) que les classes.

5. Adresses privées et publiques

- Adresses publiques : routables sur Internet (attribuées par les FAI)

- Adresses privées : utilisées dans les réseaux internes, non routables sur Internet

| Plage privée | Masque | Utilisation |

|---|---|---|

| 10.0.0.0/8 - 10.255.255.255 | 255.0.0.0 | Grandes entreprises |

| 172.16.0.0/12 - 172.31.255.255 | 255.240.0.0 | Réseaux intermédiaires |

| 192.168.0.0/16 - 192.168.255.255 | 255.255.0.0 | Réseaux domestiques |

6. Adressage statique vs dynamique

- Statique : L’adresse est fixée manuellement

- Dynamique (DHCP) : L’adresse est attribuée automatiquement par un serveur

7. Adresses spéciales

- 127.0.0.1 → Loopback (adresse de test locale)

- 169.254.x.x → APIPA (attribuée si pas de DHCP)

- 255.255.255.255 → Broadcast (diffusion à tout le réseau)

Maîtriser l’adressage IP est fondamental pour comprendre le fonctionnement des réseaux, configurer les équipements et diagnostiquer les pannes. C’est la base de tout le reste !

Le routage

Dans un réseau local, les machines peuvent communiquer directement entre elles si elles sont sur le même réseau. Mais lorsqu’il faut communiquer avec une autre plage d’adresses IP, c’est le routage qui entre en jeu.

Le routage permet de faire transiter des paquets entre des réseaux différents.

1. Qu’est-ce qu’un routeur ?

Un routeur est un équipement réseau qui :

- Reçoit des paquets IP,

- Lit l’adresse de destination,

- Et les transmet au bon réseau.

Il agit comme un intermédiaire entre plusieurs réseaux.

Exemple typique : ta box Internet qui relie ton réseau domestique au réseau de ton fournisseur (et à Internet).

2. Routage statique

Le routage statique consiste à configurer manuellement les routes dans le routeur.

Exemple :

ip route add 192.168.2.0/24 via 192.168.1.254

(pour rejoindre le réseau 192.168.2.0/24 passer par le routeur en 192.168.1.254)

Avantages :

- Contrôle total

- Facile à comprendre dans un petit réseau

Inconvénients :

- Pas adapté aux réseaux dynamiques

- Maintenance manuelle en cas de changement

3. Routage dynamique

Le routage dynamique utilise des protocoles de routage pour que les routeurs échangent automatiquement leurs informations.

Exemples de protocoles :

- RIP (ancien, simple, basé sur le nombre de sauts)

- OSPF (rapide, hiérarchique, utilisé en entreprise)

- BGP (utilisé entre fournisseurs d’accès, sur Internet)

Avantages :

- Adapté aux réseaux complexes

- S’adapte automatiquement aux pannes ou changements

Inconvénients :

- Plus complexe à configurer

- Consomme plus de ressources

4. La table de routage

Chaque routeur (ou machine) possède une table de routage contenant :

| Réseau destination | Passerelle (gateway) | Interface | Métrique |

|---|---|---|---|

| 0.0.0.0/0 | 192.168.1.1 | eth0 | 10 |

| 192.168.1.0/24 | 0.0.0.0 | eth0 | 0 |

- La ligne 0.0.0.0/0 correspond à la route par défaut (Internet).

- Une métrique faible est prioritaire.

5. Le rôle de la passerelle (gateway)

Une passerelle est l’équipement qui permet de sortir d’un réseau local pour joindre un autre réseau.

Exemple :

- Adresse IP du PC : 192.168.1.100

- Passerelle par défaut : 192.168.1.1

→ Si la destination n’est pas dans le même sous-réseau, le paquet est envoyé à la passerelle.

6. Routage et NAT

Le NAT (Network Address Translation) est une technique utilisée pour faire communiquer plusieurs machines privées avec Internet via une seule adresse publique.

→ Le routeur remplace l’adresse source du paquet sortant par la sienne.

Types :

- NAT statique : 1 IP publique ↔ 1 IP privée

- PAT (Port Address Translation) : plusieurs IP privées ↔ 1 IP publique (le plus courant)

Le routage permet la communication entre plusieurs réseaux. Il est indispensable dans toute architecture réseau, du petit réseau local à l’Internet mondial. Comprendre le routage est essentiel pour bâtir, sécuriser et dépanner une infrastructure réseau.

Protocoles réseau essentiels

Les protocoles réseau définissent les règles de communication entre les équipements. Voici les protocoles les plus utilisés en entreprise.

🔹 TCP vs UDP

TCP (Transmission Control Protocol)

- Fiable : vérifie que les données arrivent correctement

- Utilise une connexion (handshake)

- Exemples : HTTP, FTP, SSH

Le processus de trois voies, connu sous le nom de poignée de main TCP (TCP handshake), comprend les étapes SYN, SYN-ACK et ACK. Lors d'une connexion TCP, le client envoie un paquet SYN au serveur pour signaler son intention de se connecter. Le serveur répond alors par un paquet SYN-ACK, qui est un mélange de SYN et d'ACK, indiquant qu'il est prêt à établir une connexion et qu'il a reçu le paquet SYN du client. Enfin, le client envoie un paquet ACK pour confirmer la réception du SYN-ACK du serveur et ainsi finaliser la connexion.

UDP (User Datagram Protocol)

- Plus rapide, mais sans vérification d’erreur

- Pas de connexion

- Exemples : DNS, VoIP, streaming

🔹 HTTP / HTTPS

HTTP (HyperText Transfer Protocol)

- Utilisé pour le web (échange de pages HTML)

- Port : 80

HTTPS (HTTP Secure)

- Version sécurisée avec chiffrement TLS

- Port : 443

🔹 FTP / SFTP

FTP (File Transfer Protocol)

- Transfert de fichiers entre machines

- Ports : 20 (données) et 21 (commandes)

- Non sécurisé

SFTP (SSH File Transfer Protocol)

- Transfert sécurisé via SSH

- Port : 22

🔹 SSH (Secure Shell)

- Permet de se connecter à distance de manière sécurisée

- Chiffrement des données

- Port : 22

- Utilisé pour l’administration de serveurs

🔹 SMTP, POP3, IMAP

SMTP (Simple Mail Transfer Protocol)

- Envoi d’emails

- Port : 25 (ou 587 sécurisé)

POP3 (Post Office Protocol v3)

- Récupération des emails, les supprime du serveur

- Port : 110 (ou 995 sécurisé)

IMAP (Internet Message Access Protocol)

- Récupération des emails, sans suppression locale

- Port : 143 (ou 993 sécurisé)

🔹 SNMP (Simple Network Management Protocol)

- Supervision des équipements réseau

- Permet de collecter des informations sur l’état du matériel

- Port : 161 (UDP)

🔹 ICMP (Internet Control Message Protocol)

- Utilisé par des outils comme ping ou traceroute

- Permet de tester la connectivité ou détecter des erreurs réseau

- Pas de port, fonctionne directement via IP

Sécurité réseau

La sécurité réseau vise à protéger les données et les équipements contre les accès non autorisés, les attaques et les défaillances. Voici les concepts essentiels à connaître.

🔹 VLANs (Virtual LAN)

- Permettent de segmenter un réseau physique en plusieurs réseaux logiques.

- Exemple : séparer les postes administratifs des imprimantes ou des invités.

- Augmente la sécurité et la performance.

🔹 Segmentation réseau

- Consiste à diviser un réseau en sous-réseaux isolés.

-

Objectifs :

- Limiter la propagation des attaques

- Optimiser le trafic

- Peut être réalisée avec des VLANs, des routeurs, ou des firewalls.

🔹 Pare-feu (firewalls)

- Filtrent les connexions entrantes et sortantes selon des règles définies.

-

Peuvent être :

- Matériels (appliances physiques)

- Logiciels (iptables, Windows Firewall)

- Exemple : bloquer l’accès à certains ports ou adresses IP.

🔹 Listes de contrôle d’accès (ACL)

- Règles appliquées sur les équipements réseau (comme les routeurs ou switches).

- Définissent qui peut accéder à quoi selon les adresses IP, les ports ou les protocoles.

- Très utilisées dans les environnements Cisco.

🔹 VPN (Virtual Private Network)

- Permet de créer un tunnel sécurisé entre deux réseaux ou deux machines via Internet.

- Chiffre les données : confidentialité assurée.

- Exemple : télétravail sécurisé vers le réseau de l’entreprise.

🔹 DMZ (Demilitarized Zone)

- Zone intermédiaire entre le réseau interne et Internet.

- Contient les services accessibles de l’extérieur (web, mail, DNS...).

- Protège le réseau interne en cas de compromission.

🔹 IDS / IPS

IDS (Intrusion Detection System)

- Détecte les tentatives d’intrusion

- Alerte l’administrateur

IPS (Intrusion Prevention System)

- Comme l’IDS, mais bloque automatiquement les attaques détectées

🔹 Haute disponibilité (HA)

- Objectif : éviter les interruptions de service.

-

Mise en place de redondances :

- Deux connexions Internet

- Deux pare-feux

- Deux switches principaux

- Clustering de serveurs

Une bonne sécurité réseau repose sur plusieurs couches de protection. La combinaison de segmentation, filtrage, chiffrement et détection permet de réduire considérablement les risques pour une infrastructure informatique.

Outils de diagnostic réseau

Les outils de diagnostic permettent de tester, analyser et dépanner les problèmes de connectivité, de performances ou de configuration réseau.

🔹 ping

- Vérifie si une machine est joignable sur le réseau.

- Utilise le protocole ICMP.

- Affiche le temps de réponse (latence) en millisecondes.

-

Exemple :

ping 8.8.8.8

🔹 tracert / traceroute

- Montre le chemin parcouru par un paquet pour atteindre une destination.

- Affiche les sauts (hops) entre les routeurs.

- Outil utile pour localiser une coupure ou un ralentissement.

-

Commandes :

- Windows : tracert nom_de_domaine

- Linux/macOS : traceroute nom_de_domaine

🔹 ipconfig / ifconfig / ip a

ipconfig (Windows)

- Affiche la configuration réseau (adresse IP, passerelle, DNS…)

ifconfig (Linux, obsolète)

- Ancien outil similaire à ipconfig

ip a (Linux)

- Remplace ifconfig, plus complet et moderne

- Affiche toutes les interfaces et leurs adresses IP

🔹 netstat

- Affiche les connexions réseau actives, les ports ouverts et les statistiques.

- Permet de repérer les services actifs ou les connexions suspectes.

-

Exemple :

netstat -an

🔹 nslookup / dig

nslookup

- Permet de résoudre un nom de domaine en adresse IP (ou l’inverse)

-

Exemple :

nslookup google.com

dig (Linux)

- Plus puissant et détaillé que nslookup

-

Exemple :

dig google.com

🔹 nmap

- Outil d’exploration réseau et d’audit de sécurité.

- Scanne les ports ouverts, détecte les systèmes et services actifs.

-

Exemple :

nmap 192.168.1.1

Utilisation avancée → à maîtriser avec prudence (peut être détecté comme une tentative d’intrusion)

🔹 Wireshark

- Analyseur de paquets réseau.

- Permet de visualiser le contenu détaillé du trafic réseau (trames, paquets, protocoles…).

- Très utilisé en cybersécurité et en dépannage avancé.

- Interface graphique disponible.

🔹 Analyse de la bande passante

- Surveille l’utilisation de la bande passante par machine, port ou application.

-

Outils :

- iftop (Linux) : trafic en temps réel

- bmon, vnstat, ntop : statistiques réseau

- Outils centralisés (Zabbix, PRTG, Grafana…)

Ces outils sont indispensables pour tout technicien ou administrateur réseau. Une bonne maîtrise permet de diagnostiquer rapidement un problème et de prendre les bonnes décisions techniques.

Réseaux d’entreprise : MPLS et SD-WAN

Les entreprises modernes ont besoin de connecter plusieurs sites (bureaux, usines, datacenters…) de manière fiable, sécurisée et performante. Pour cela, deux grandes solutions sont utilisées : MPLS et SD-WAN.

🔹 Réseaux d’entreprise : généralités

Un réseau d’entreprise permet de :

- Relier tous les équipements sur un site (LAN)

- Interconnecter plusieurs sites distants (WAN)

- Garantir la sécurité, la qualité de service (QoS) et la disponibilité

MPLS (MultiProtocol Label Switching)

🔸 Définition

MPLS est une technologie opérateur qui permet de créer des réseaux privés (VPN MPLS) sur une infrastructure partagée. C’est une solution WAN managée, souvent utilisée par les grandes entreprises.

🔸 Fonctionnement

- Chaque paquet reçoit un label au lieu d’être routé par IP classique.

- Ces labels sont utilisés par les routeurs pour acheminer rapidement les paquets.

- Les chemins sont prédéfinis : on parle de commutation d’étiquettes.

🔸 Avantages

- Qualité de service (QoS) : priorisation du trafic (VoIP, données critiques)

- Fiabilité : peu de perte de paquets, latence faible

- Sécurité : réseau privé isolé de l’Internet

🔸 Inconvénients

- Coût élevé : fourni par les opérateurs, souvent avec engagement

- Moins de flexibilité : changements longs à mettre en œuvre

- Pas d’optimisation en temps réel

SD-WAN (Software-Defined WAN)

🔸 Définition

Le SD-WAN est une solution logicielle qui permet de gérer des connexions réseau entre plusieurs sites via Internet, 4G/5G, ou MPLS, de manière intelligente et centralisée.

🔸 Fonctionnement

- Le trafic passe par un contrôleur SD-WAN qui choisit le meilleur chemin réseau en temps réel.

- Peut utiliser plusieurs connexions simultanées : fibre, ADSL, 4G…

- Le chiffrement (VPN IPsec) est intégré.

🔸 Avantages

- Coût réduit : utilise Internet public au lieu du MPLS

- Agilité : ajout rapide de nouveaux sites

- Performance optimisée : bascule automatique vers le meilleur lien

- Visibilité : tableau de bord pour surveiller le trafic en direct

🔸 Inconvénients

- Complexité initiale : nécessite une bonne compréhension du SD-WAN

- Dépend de la qualité des liens Internet

Comparatif MPLS vs SD-WAN

| Critère | MPLS | SD-WAN |

|---|---|---|

| Coût | Élevé | Moins cher |

| Performance | Très stable | Variable selon les liens |

| Qualité de service | Excellente (QoS natif) | Bonne (via supervision logicielle) |

| Déploiement | Lent | Rapide et flexible |

| Sécurité | Élevée (réseau privé) | Chiffrement VPN (IPsec) |

| Gestion centralisée | Non | Oui |

🔹 Utilisation typique

- MPLS : entreprises avec des besoins critiques en téléphonie, transactions bancaires, etc.

- SD-WAN : entreprises multisites cherchant flexibilité, réduction des coûts et visibilité centralisée.

Le choix entre MPLS et SD-WAN dépend des besoins de l’entreprise, de son budget, et de sa stratégie réseau. Aujourd’hui, de nombreuses entreprises optent pour une solution hybride, combinant les deux technologies selon les usages.

Les supports physiques

- Fibre optique :

- cuivre

Coaxial :

paire torsadée :

cable droit ou croisé (MDIX) :

cable console :

cable serie :

La connectique

RJ45 :

BNC:

Fibre :

Connectique hautes performances, utilisé principalement dans les backbones, nous utilisons des connecteur SFP ainsi que des modules qui vont venir s'insérer dedans :

SFP : Utilisé pour les connexions jusqu'à 1 Gbps

SFP+ : Version améliorée supportant des vitesses jusqu'à 10 Gbps

QSFP : Jusqu'à 4x1 Gbps

QSFP+ : Jusqu'à 4x10 Gbps (40 Gbps)

QSFP28 : Jusqu'à 4x25 Gbps (100 Gbps)

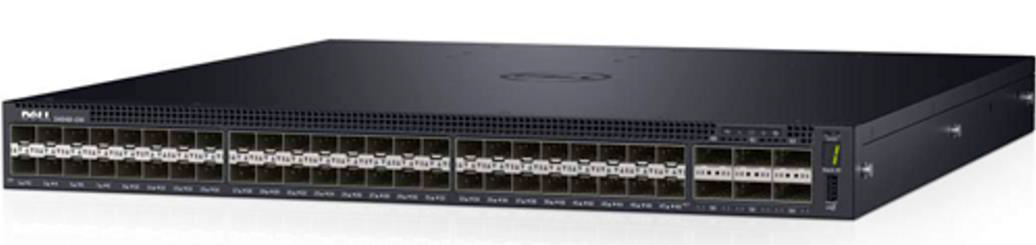

Switch avec 48 ports SFP+ et 6 ports QSFP+ :

Zoom sur le module :

Module SFP :

DAC (Direct Attach Copper) :

Module SFP (Small Form-factor Pluggable) :

Module GBIC (Gigabit Interface Converter) :

Module QSFP :

Schéma logique et physique

- logique : montre comment les appareils communiquent entre eux et comment l’information circule sur le réseau, sans tenir compte de la mise en place physique des câbles et des équipements.

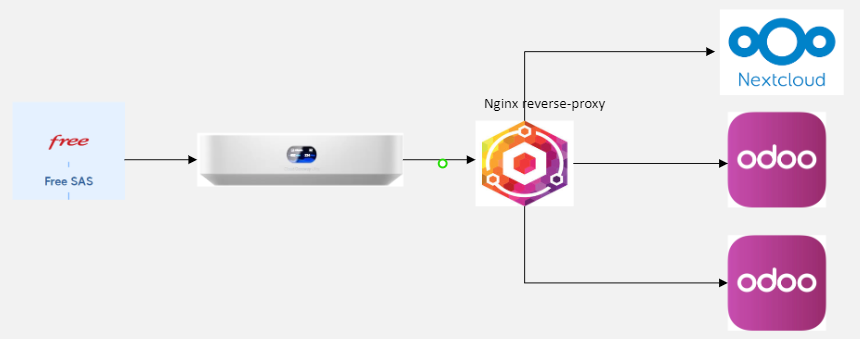

Voici un schéma présentant les redirections vers différents sites web :

- physique : montre la relation physique réelle entre les dispositifs/composants qui composent le réseau.

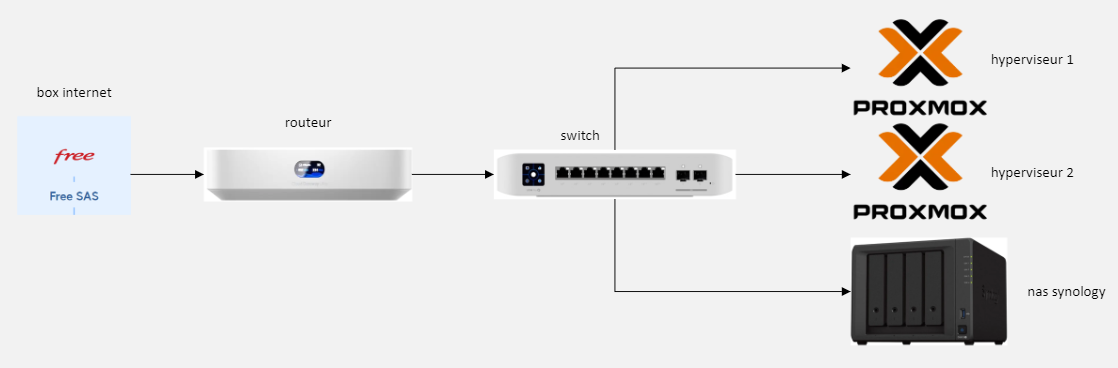

Voici un schéma physique du système d'information :

NIC network interface card

full duplex => parle et écoute en même temps

half duplex => parle ou écoute

speed => synchronisation

mdix => permet d'utiliser tous les câbles peut importe le sertissage (droit ou croisé)

Binaire

Le binaire est un système de numération en base 2 utilisant deux valeurs : 0 et 1

En informatique se sont les bits qui peuvent avoir comme valeur 0 ou 1

dans les adresses réseau nous avons 4 octets, 1 octet = 8 bits

Voici leurs valeurs dans un octet lorsque les bits sont a 1:

1 1 1 1 1 1 1 1

2^7 2^6 2^5 2^4 2^3 2^2 2^1 2^0

128 64 32 16 8 4 2 1

128+64+32+16+8+4+2+1 = 255

en ajoutant les 8 bits de notre octet on obtient 255

Conversion d’un nombre décimal à binaire : 189 en binaire = 128+0+32+16+8+4+0+1 = 10111101

Calcul réseau

nous voulons un sous réseau pour 555 machines :

l'adresse du réseau sera 172.16.0.0 (classe B car + de 254 machines)

trouver la racine de 2 supérieur au nb de machines :

2^10=1024

retirer les adresses réseau et broadcast :

1024-2=1022 ip adressables

la racine de 2 représente la partie hôte donc 10 bits a 0 dans le masque :

11111111.11111111.11111100.00000000

255 255 252 0

le CIDR : 32 - 10 = 22

Notre réseau a comme CIDR : 172.16.0.0/22

calculer le pas (prochain sous réseau) :

256 - 252 = 4

le pas est de 4 sur le 3eme octet

le prochain sous reseau sera adresse réseau + le pas :

172.16.0.0 + 0.0.4.0 = 172.16.4.0

l'adresse broadcast est l'adresse du prochain sous réseau - 1 :

172.16.4.0 - 1 = 172.16.3.255

les adresses ip disponibles sont comprises entre l'adresse du réseau et l'adresse broadcast

172.16.0.0 +1 jusqua 172.16.3.255 - 1 = 172.16.0.1 - 172.16.3.254

Donc pour 555 adresses ip j'aurais le réseau suivant :

adresse réseau : 172.16.0.0/22

masque de sous réseau : 255.255.252.0

plage d'adresses ip : 172.16.0.1 - 172.16.3.254

adresse broadcast : 172.16.3.255

Lorsque je dois calculer plusieurs sous-réseaux, je commence toujours par celui qui contient le + de machines et je finis toujours par le plus petit.

VLAN

🔹 1. Définition

Un VLAN (Virtual LAN) est un réseau local logique qui permet de segmenter un réseau physique en plusieurs réseaux isolés, sans modifier le câblage.

Un VLAN permet de regrouper des équipements en fonction de leur rôle (ex. : utilisateurs, serveurs, imprimantes), et non de leur emplacement physique.

🔹 2. Pourquoi utiliser des VLANs ?

- Sécurité : isolation entre services (ex : pas d'accès entre VLAN admin et VLAN visiteurs)

- Organisation : séparation logique des services (compta, RH, technique…)

- Réduction du broadcast : limite la portée des trames de diffusion

- Flexibilité : les machines peuvent changer de bureau sans changer de réseau

- Optimisation du réseau : meilleure gestion du trafic

🔹 3. Fonctionnement

- Chaque port du switch peut être affecté à un VLAN spécifique.

- Les trames Ethernet sont marquées avec un identifiant VLAN (802.1Q).

- Un switch peut gérer plusieurs VLANs sur un seul port trunk (vers un autre switch ou vers un routeur).

🔹 4. Types de ports

- Port access : appartient à un seul VLAN (pour PC, imprimantes…)

- Port trunk : transporte plusieurs VLANs (liaison entre switches ou vers un routeur)

🔹 5. Exemple simple

| Équipement | VLAN attribué | Fonction |

|---|---|---|

| PC RH | VLAN 10 | Ressources Humaines |

| PC Compta | VLAN 20 | Comptabilité |

| PC Techniciens | VLAN 30 | IT |

Chaque groupe est isolé des autres. Il faut un routeur ou un L3 switch pour permettre la communication entre VLANs (inter-VLAN routing).

🔹 6. Communication entre VLANs

- Par défaut, les VLANs ne communiquent pas entre eux.

-

Pour autoriser la communication :

- Utiliser un routeur (Router-on-a-Stick)

- Utiliser un switch de niveau 3 (L3)

- Configurer des règles de pare-feu ou d’ACL pour contrôler les flux

🔹 7. Notation classique

| VLAN | Nom | Usage |

|---|---|---|

| 1 | default | Ne pas utiliser |

| 10 | VLAN_RH | Ressources Humaines |

| 20 | VLAN_COMPTA | Comptabilité |

| 30 | VLAN_IT | Informatique |

| 99 | VLAN_MGMT | Gestion des switches |

| 100 | VLAN_GUEST | Visiteurs |

🔹 8. Configuration simple sur switch Cisco (exemple CLI)

# Création des VLANs Switch(config)# vlan 10 Switch(config-vlan)# name RH Switch(config)# vlan 20 Switch(config-vlan)# name COMPTA # Affecter un port au VLAN Switch(config)# interface fastEthernet 0/1 Switch(config-if)# switchport mode access Switch(config-if)# switchport access vlan 10

🔹 9. Bonnes pratiques

- Ne jamais utiliser le VLAN 1 pour la production

- Créer un VLAN de gestion dédié

- Segmenter le réseau par rôle ou niveau de sensibilité

- Utiliser des noms explicites pour les VLANs

- Sécuriser les ports trunk et désactiver les ports inutilisés

🔹 10. Schéma simplifié

+---------------------+ | Switch L2 | +----------+----------+ | +--------------+--------------+ | | | VLAN 10 VLAN 20 VLAN 30 (RH) (Compta) (IT)

Les VLANs sont essentiels pour structurer un réseau d’entreprise de manière modulaire, sécurisée et efficace. Ils permettent d’adapter le réseau aux besoins métiers tout en limitant les risques et le trafic inutile.