Windows

Windows est un système d’exploitation créé par Microsoft en 1985, à l’origine comme une interface graphique pour MS-DOS. Il a évolué pour devenir le système d’exploitation le plus utilisé au monde.

Il existe deux grandes familles : les versions client et les version serveurs.

Clients windows :

- Années 80-90 : Débuts simples avec Windows 1.0 à 3.1, puis révolution avec Windows 95 (menu Démarrer, multitâche, Internet).

- 2000-2001 : Versions pro avec Windows 2000, puis succès énorme de Windows XP, apprécié pour sa stabilité.

- 2007 : Windows Vista, peu aimé à cause de bugs et lenteur.

- 2009 : Windows 7 corrige le tir et devient très populaire.

- 2012 : Windows 8 tente une interface tactile, mais déroute les utilisateurs.

- 2015 : Windows 10, retour aux bases, stable, et régulièrement mis à jour.

- 2021 : Windows 11, plus moderne, mais demande un matériel récent.

Serveurs windows :

-

1993 – Windows NT 3.1 Server

Première version serveur. Base technique nouvelle, séparée de MS-DOS. -

1996 – Windows NT 4.0

Interface proche de Windows 95, stabilité renforcée pour les entreprises. -

2000 – Windows 2000 Server

Introduction d’Active Directory (révolution pour la gestion des utilisateurs et ressources). -

2003 – Windows Server 2003

Plus rapide et sécurisé. Large adoption en entreprise. -

2008 – Windows Server 2008

Nouvelle interface d'administration, introduction d’Hyper-V (virtualisation). -

2012 – Windows Server 2012

Interface Modern UI, intégration cloud renforcée, gestion centralisée. -

2016 – Windows Server 2016

Support des containers Docker, plus de sécurité, Nano Server. -

2019 – Windows Server 2019

Focus sur hybride (local + Azure), meilleures performances et sécurité. -

2022 – Windows Server 2022

Améliorations réseau, sécurité renforcée, meilleur support du cloud hybride. - 2024 - Windows Server 2025

Ajout d'azure arc, ssh

Active Directory

Active Directory (ou AD) est un service d’annuaire développé par Microsoft.

Il est utilisé dans les environnements Windows Server pour centraliser et sécuriser la gestion des ressources d’un réseau : utilisateurs, ordinateurs, imprimantes, partages, droits, etc.

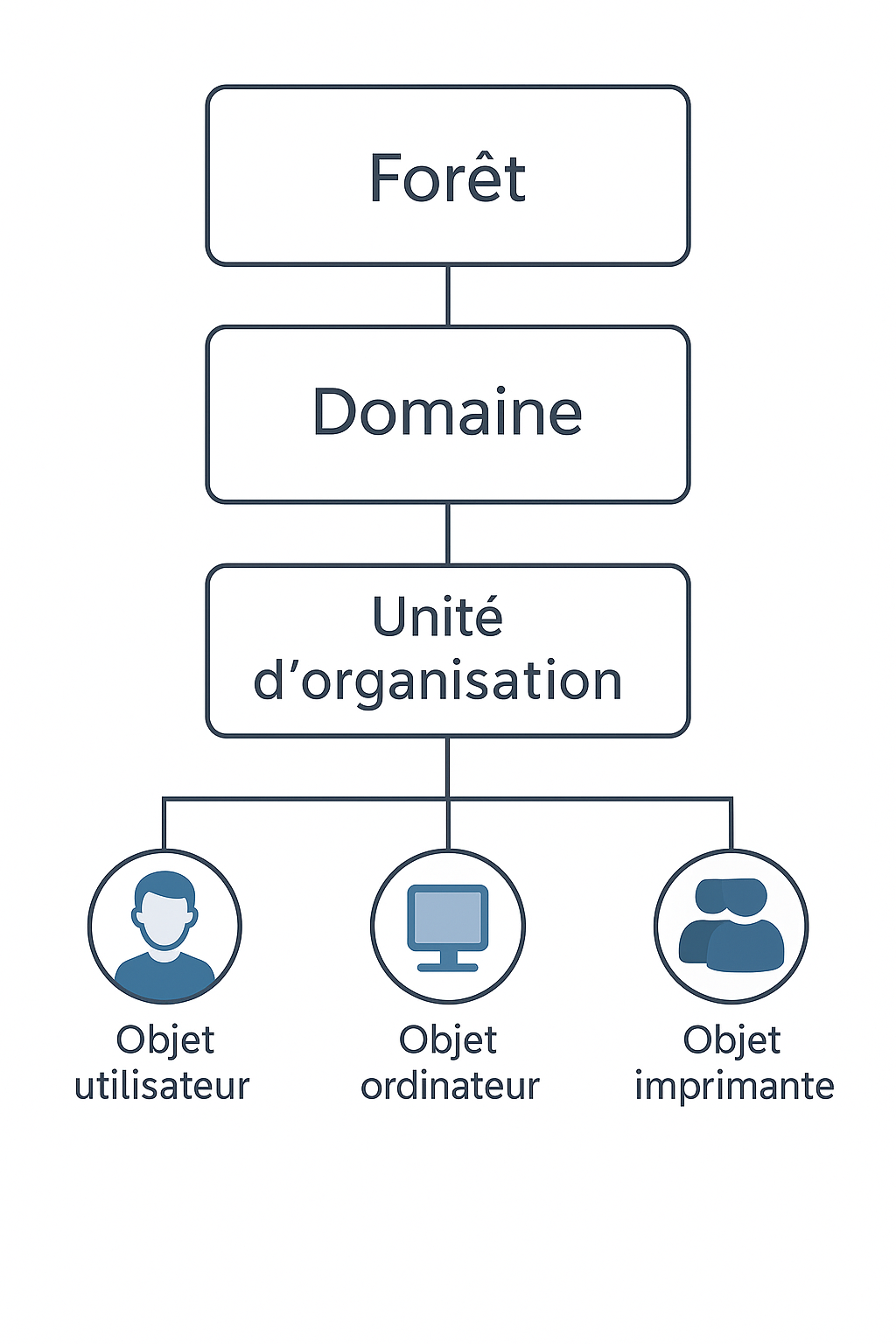

Structure d’Active Directory

1. Objet (Object)

Chaque élément dans AD est un objet : utilisateur, PC, groupe, imprimante…

2. Domaine (Domain)

Un domaine est un regroupement logique d’objets (ex : entreprise.local).

3. Forêt (Forest)

Ensemble de domaines qui partagent une structure commune (arborescence et schéma).

4. Unité d’organisation (OU)

Permet d’organiser les objets du domaine (par service, localisation…) et d’appliquer des stratégies (GPO).

5. Contrôleur de domaine (DC)

Serveur Windows qui héberge la base AD et authentifie les utilisateurs.

Principales fonctionnalités

| Fonction | Description |

|---|---|

Authentification | Vérifie l’identité des utilisateurs (login/mot de passe). |

Autorisation | Attribue les droits d'accès aux fichiers, dossiers, applis, etc. |

Group Policy (GPO) | Applique des règles automatiques aux utilisateurs ou ordinateurs. |

Répartition logique | Organise les objets pour simplifier l’administration. |

Haute disponibilité | Plusieurs DC peuvent être installés pour assurer la redondance. |

Sécurité | Intégration avec Kerberos, LDAP, certificats, etc. |

Pourquoi utiliser Active Directory ?

- Gestion centralisée des utilisateurs et ressources.

- Sécurité renforcée.

- Automatisation des configurations (via GPO).

- Adapté aux entreprises, écoles, administrations.

Technos utilisées :

- LDAP : protocole d’accès à l’annuaire. (port 389)

- Kerberos : système d’authentification sécurisé. (port 88)

- DNS : indispensable au bon fonctionnement d’AD. (port 53)

- Replication : les DC se synchronisent entre eux.

Architecture Active Directory

Dans l'architecture Active Directory :

- Une forêt (forest) est la structure de plus haut niveau

- Elle peut contenir plusieurs arbres (trees)

- Chaque arbre regroupe :

- Un domaine racine (ex: entreprise.com)

- Ses sous-domaines hiérarchiques (ex: paris.entreprise.com, lyon.entreprise.com)

Les domaines d'un même arbre partagent un espace de noms DNS continu, tandis que les domaines de différents arbres au sein d'une même forêt ont des espaces de noms différents

Forêt Active Directory │ ├── Domaine : tai.local (arbre 1) │ ├── DC1.tai.local (Contrôleur de domaine) │ └── DC2.tai.local (Contrôleur de domaine secondaire) │ └── Domaine : tssr.local (arbre 2) ├── DC1.tssr.local

├── DC2.tssr.local ├── Sous-domaine : paris.tssr.local │ ├── DC1.paris.tssr.local │ └── DC2.paris.tssr.local │ └── Sous-domaine : bordeaux.tssr.local ├── DC1.bordeaux.tssr.local └── DC2.bordeaux.tssr.local

Les rôles FSMO

Dans un environnement Active Directory, certaines opérations sensibles ne peuvent être réalisées que par un seul contrôleur de domaine à la fois. Pour garantir la cohérence et éviter les conflits, Microsoft a défini cinq rôles FSMO (Flexible Single Master Operations), répartis entre la forêt et les domaines.

Rôles au niveau de la forêt (1 instance chacun)

-

Maître du schéma

Responsable de la structure de la base Active Directory. Il contrôle les modifications du schéma, c’est-à-dire la définition des objets et de leurs attributs. -

Maître des noms de domaine

Gère l’ajout et la suppression des domaines au sein de la forêt. Il veille à l’unicité des noms dans la structure globale.

Rôles au niveau du domaine (1 instance par domaine)

-

Émulateur de contrôleur principal (PDC Emulator)

Joue un rôle clé pour la compatibilité avec les anciens systèmes, la gestion des mots de passe, la synchronisation de l’heure et certaines opérations prioritaires. -

Maître des identifiants relatifs (RID Master)

Fournit aux autres contrôleurs de domaine des blocs d’identifiants uniques nécessaires pour créer des objets (comme des comptes utilisateurs). -

Maître d’infrastructure

Met à jour les références croisées entre objets de différents domaines, afin de maintenir une vue cohérente des relations dans l’annuaire.

Les rôles FSMO permettent d’éviter les conflits dans un système distribué. Leur bon fonctionnement est essentiel à la stabilité d’Active Directory, même si certaines fonctions peuvent tolérer des interruptions temporaires.

- Les rôles Schema et Domain Naming sont uniques par forêt.

- Les 3 autres (PDC, RID, Infrastructure) sont uniques par domaine.